همانطور که می دانیم که همواره مسئله امنیت سایبری از

زمان های بسیار دور وجود داشته و همزمان با تولید اولین کامپیوترها و نرم افزارهای

کاربردی، این موضوع نیز شکل گرفته است. در ابتدا که تصمیم بر تولید کامپیوتر و نرم افزارهای

کاربردی گرفته شد، مسئله امنیت چندان که باید مد نظر نبود و صرفا هدف تولید و

عملکرد این کامپیوترها و نرم افزارها بود لذا تا مدتها خبری از حملات سایبری و ضعف های

امنیتی نبود ولی پس از مدتی موضوع امنیت سایبری مطرح شد و به این نتیجه رسیدند که

ضعف ها و آسیب پذیری هایی در محصولات تولید شده وجود دارد که در صورت استفاده از

آنها، می توان به سامانه و اطلاعات موجود در آن دسترسی پیدا کرد. بنابراین از آن

پس، بر آن شدند تا همزمان با تولید این محصولات مسئله امنیت آنها را نیز در نظر

بگیرند؛ بنابراین امروزه می بینیم که همه شرکت های تولید کننده محصولات فناوری

اطلاعات (IT) موضوع

امنیت سایبری را نیز در محصولات خود لحاظ کرده و سعی دارند تا محصولات تولیدی آنها

از بهترین و مناسب ترین سطوح امنیتی برخوردار باشد. از آنجا که ساختار سامانه های

کنترل صنعتی مدرن نیز برگرفته از سامانه های IT است لذا تهدیدات و آسیب پذیری هایی

نیز در آنها وجود دارد که در صورت استفاده از آنها میتوان ضربات و آسیب های

سنگینی به زیرساخت های صنعتی وارد کرد.

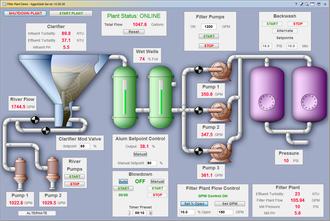

همانطور که قبلا نیز بیان شد به

منظور ارتقا امنیت در هر سازمان از سه ضلعی C.I.A استفاده می شود. نکته ای که در اینجا باید به آن اشاره کرد این

است که در سامانه های کنترل صنعتی علاوه بر محرمانگی، یکپارچگی و دسترس پذیری،

مسئله بلادرنگ بودن نیز بسیار حائز اهمیت بوده و جز لاینفک آن به شمار می رود.(شکل 1)

شکل 1. ابعاد امنیت در سامانه های

کنترل صنعتی

منظور از این ویژگی که تنها در سامانه های کنترل صنعتی

(و نه فناوری اطلاعات) ضرورت دارد بلادرنگ بودن ارسال و دریافت اطلاعات مربوط به

فرآیند می باشد؛ فرامین مربوط به سامانه های کنترل موجود در زیرساختهای صنعتی

باید به صورت آنی اعمال و گزارش دهی شده و تغییرات لازمه اعمال گردد. به عنوان

مثال هنگامی که یک دستور کنترلی به یک موتور برای تنظیم چرخش آن صادر می گردد می بایست

بلافاصله اجرا و نتیجه آن به مرکز کنترل ارسال گردد.

از آنجا که امروزه سامانه های کنترل صنعتی هم پوشانی

وسیعی با سامانه های حوزه IT دارند، تمامی آسیبهایی که تجهیزات حوزه IT را تهدید می کنند، تهدیدی برای سامانه های کنترل صنعتی محسوب میگردند.

از طرفی سامانه های کنترل صنعتی و IT،

علیرغم شباهت های بسیاری زیاد، تفاوت هایی نیز با هم دارند که خود چالشهایی را

در برقراری امنیت سامانه های کنترل صنعتی بوجود می آورند. یکی از مهمترین این تفاوتها، تخصیص اولویتها در تعریف امنیت می باشد.

طبق تعاریف ذکر شده در قبل، تفاوت اولویت بندی بین این دو سامانه در شکل 2 نشان

داده شده است.

شکل 2. اولویت بندی امنیت در سامانه های

IT و صنعتی

با توجه به شکل بالا میتوان گفت که در سامانه های کنترل

صنعتی اولویت با ویژگی دسترس پذیری می باشد در حالی که در سامانه های حوزه IT

این ویژگی از کمترین اولویت برخوردار است زیرا در سامانه های کنترل صنعتی کوچکترین

تاخیر میتواند منجر به آسیب های جدی و جبران ناپذیری شود.

یکی دیگر از تفاوتهای بارز میان

این دو گروه سامانه، مدت زمان پاسخگویی به دستورات و فرامین می باشد؛ همانطور که

اشاره شد با توجه به کاربری سامانه های کنترل در زیرساخت های صنعتی، بروز هرگونه

مشکل امنیتی و اختلال و تاخیر در مدت زمان عملکرد غیر قابل قبول می باشد؛ لذا از

نظر زمان عملکرد سامانه های کنترل صنعتی در گروه تجهیزات زمان واقعی سخت قرار

دارند؛ تجهیزات زمان واقعی سخت به سامانه هایی اطلاق میگردد که دستورات ارسالی و

دریافتی از سوی آنها در بالاترین اولویت اجرا در پردازنده های اصلی قرار می گیرد؛

این در حالی است که سامانه های حوزه IT تجهیزات زمان واقعی نرم هستند. علاوه بر موارد مذکور، تفاوتهای

دیگری نیز بین سامانه های کنترل صنعتی و IT

وجود دارد که در ادامه آمده است.

در سامانه های IT، تمرکز امنیت بر روی تجهیزات و سامانه هایی است که اطلاعات بسیار

مهم سازمان در آن قرار دارد. در سامانه های حوزه IT به دلیل اهمیت موضوع محرمانگی، می بایست سامانه و همچنین بسترهای ارتباطی

حاوی اطلاعات بسیار مهم بیشتر از بخش ها مد نظر قرار بگیرد. در سامانه های کنترل

صنعتی اولویت در دسترس پذیری تجهیزات کنترل و شبکه صنعتی است مانند PLC و DCS.

از آنجایی که سامانه های کنترل

صنعتی از پیچیدگی بیشتری نسبت به سامانه های حوزه IT برخوردار هستند لذا هرگونه تست و آزمایشی که مناسب حوزه IT است را نمی توان در سامانه های کنترل صنعتی انجام داد؛ لذا به شدت

توصیه می شود که هرگونه اقدام امنیتی در سامانه های کنترل صنعتی توسط افرادی انجام

شود که دارای تخصص لازم در زمینه امنیت سایبری و همچنین سامانه های کنترل صنعتی می باشد.

به عنوان مثال بروز رسانی نرم افزارها و سخت افزارهای مربوط به سامانه های کنترل

صنعتی از پیچیدگی خاصی برخوردار می باشد که برای انجام این کار باید از متخصصین سامانه های

کنترل صنعتی استفاده کرد.

همانطور که می دانیم موضوع امنیت سامانه های

کنترل صنعتی آنچنان که باید مد نظر قرار نگرفته است لذا قابلیت ها و ویژگی های

امنیتی که در تجهیزات و سامانه های IT

وجود دارد در آنها نبوده و یا در حد بسیار ضعیفی مورد توجه قرار گرفته است. در

برخی موارد شرکت های دیگری راهکارهای خود را ارائه کرده که باید در کنار تجهیزات و

سامانه های کنترل صنعتی مورد استفاده قرار بگیرد ولی متاسفانه در بسیاری از آنها

ناسازگاری هایی وجود داشته که منجر به آسیب رسیدن سامانه ها نیز شده است.

بسیاری از بسترهای ارتباطی و شبکه های

موجود در سامانه های کنترل صنعتی دارای ساختار و عملکرد متفاوتی نسبت به سامانه های

IT بوده و به همین خاطر مطالعه، بررسی و همچنین تخصص های بیشتری را

می طلبد. اخیرا سعی شده است که ساختار و عملکرد بسترهای ارتباطی و شبکه های مربوط

به سامانه های کنترل صنعتی را به سامانه های حوزه IT نزدیک کرده تا بتوانند بسیاری از ویژگی های موجود در آنها را برای

سامانه های کنترل صنعتی مورد استفاده قرار دهند.

معمولا اعمال تغییرات در سامانه های

مبتنی بر IT بسیار ساده تر از سامانه های

کنترل صنعتی می باشد؛ به عنوان مثال به روزرسانی یک نرم افزار تخصصی در سامانه های

IT به مراتب ساده تر از به روزرسانی نرم افزارهای تخصصی در سامانه های

کنترل صنعتی می باشد زیرا به روزرسانی در سامانه های کنترل صنعتی نیازمند برنام هریزی های

از قبل پیش بینی شده بوده و لازم است تا از متخصصین بسیار خبره و در برخی موارد از

نیروها و متخصصین کمپانی سازنده کمک گرفته شود؛ از طرفی مدت زمان بیشتری نیز برای

انجام این عمل در سامانه های کنترل صنعتی مورد نیاز می باشد.

همانطور که میدانیم معمولا طراحی،

نصب و راه اندازی سامانه های کنترل صنعتی توسط یک شرکت انجام شده و از آن به عنوان

پروژه های EPC یاد می شود لذا در صورت نیاز به

اعمال هرگونه تنظیم و تغییر، با همان شرکت پیمانکار تماس گرفته می شود و از آنها

جهت پشتیبانی استفاده می شود؛ حال اگر به هر دلیلی آن شرکت پیمانکار در دسترس

نباشد تعامل با شرکت های دیگر با مشکلاتی از جمله ارائه راه حلهای متفاوت،

پرهزینه و... مواجه خواهد شد. در سامانه های حوزه IT با توجه به ارائه خدمات و پشتیبانی از سوی شرکت های زیاد، در صورت

عدم در دسترس بودن شرکت پیمانکار مورد نظر، از شرکت های دیگر در این زمینه استفاده

خواهد شد.

یکی از مسائل مهمی که در امنیت سامانه های

کنترل صنعتی بسیار حائز اهمیت می باشد این است که پیشرفت علم با طول عمر تجهیزات

همخوانی ندارد؛ به عبارت دیگر از آنجا که طول عمر تجهیزات و وسایل مورد استفاده در

سامانه های کنترل صنعتی به طور متوسط حدود 30 تا 50 سال است و از طرفی به روزرسانی ها

در سختافزار و نرم افزار با سرعت بسیار زیادی انجام می شود لذا نمیتوان راه حلهای

امنیتی بسیار قوی و موثری ارائه کرد. به عنوان مثال اگر کارکرد مفید یک سامانه

کنترل صنعتی مثلا یوکوگاوا حدود 15 سال باشد دیده می شود که پس از حدود 3 الی 4

سال بعد، نوع جدید سامانه کنترل توسط کمپانی مورد نظر تولید و به بازار عرضه می شود؛

جالب اینکه در برخی از موارد هنگامی که کمپانی سازنده نوع جدید محصول خود را به

بازار عرضه کرد دیگر محصول قبلی خود را پشتیبانی نمی کند.

در زمان بهره برداری از سامانه های

حوزه IT مسئله بلادرنگ بودن آنچنان که باید مد نظر نمی باشد ولی در سامانه های

کنترل صنعتی مسئله بلادرنگ بودن یکی از موارد بسیار مهم در عملکرد آن می باشد. در سامانه های

حوزه IT، از آنجایی که اگر تعداد درخواست ها زیاد و حجم داده ها افزایش

یابد زمان پاسخگویی به درخواست ها بالا رفته و باعث بوجود آمدن تاخیر در مدت زمان

پاسخگویی می شود؛ این در حالی است که زمان تاخیر بوجود آمده اهمیت چندانی نداشته و

قابل اغماض می باشد ولی از آنجا که در عملکرد سامانه های کنترل صنعتی، کوچکترین

تاخیری هم نباید وجود داشته باشد لذا همیشه سعی بر آن است که حجم داده های تبادلی

از مقدار نرمال خود کمتر باشد تا هیچگونه تاخیری در مدت زمان ارسال و دریافت داده های

کنترلی وجود نداشته باشد.

همانطور که قبلا نیز بیان شد یکی

از مواردی که باید در نظر گرفته شود دسترس پذیری سامانه است؛ حال اگر یک کاربر

بخواهد سامانه را ریستارت کند باید دارای مجوزها و ادله لازم جهت انجام این کار

باشد. عمل ریستارت در برخی سامانه های حوزه IT می تواند انجام شود ولی در سامانه های کنترل صنعتی تحت هیچ شرایطی نمی توان

سامانه را ریستارت کرد مگر اینکه برنامه ای از قبل تعیین شده برای این کار وجود

داشته باشد که در این حالت کاملا مشخص است که به دلیل مدت زمان طولانی و راه اندازی

مجدد سامانه کنترل صنعتی، تولید و بهره وری برای مدتی متوقف خواهد شد.

از آنجا که معمولا درسامانه های

کنترل صنعتی و IT امکان رخ دادن خطا وجود دارد لذا

میزان تحمل سامانه مربوطه در برابر خطای

رخ داده بسیار حائز اهمیت می باشد. در سامانه های IT، بوجود آمدن خطا در برخی موارد می تواند قابل چشم پوشی بوده و سامانه

را دچار مشکل نکند ولی در سامانه های کنترل صنعتی تا جایی که امکان دارد باید از

بوجود آمدن هرگونه خطا در آن جلوگیری به عمل آید؛ زیرا در صورت بوجود آمدن هرگونه

خطا در عملکرد سامانه های کنترل صنعتی ممکن است آسیب های جبران ناپذیری به سامانه

و فرآیند وارد شود.

معمولا در

سامانه های حوزه IT، اطلاعات هر سازمان از اهمیت

بالایی برخوردار بوده و حفاظت از اطلاعات بسیار مهم می باشد ولی در سامانه های

کنترل صنعتی، تجهیزات و دارایی های سختافزاری و نرمافزاری از اهمیت بالایی

برخوردار بوده و حفاظت اطلاعات و داده های تبادلی در اولویت بعدی قرار می گیرد؛ به

عبارت دیگر باید از بوجود آمدن هرگونه آسیب احتمالی به تجهیزات و نرم افزارها به

شدت جلوگیری شود.

یکی از تفاوت های بسیار آشکار سامانه های

کنترل صنعتی و IT این است که ارائه راهکارهای

امنیتی برای سامانه های حوزه IT بسیار روتین و مشخص می باشد؛ به

عبارت دیگر در اینگونه سامانه ها به دلیل ارائه راهکارهای امنیتی از سوی کمپانی های

سازنده محصولات و همچنین وجود استانداردهای امنیتی گوناگون، ارائه راهکارهای

امنیتی کاملا مشخص می باشد ولی در سامانه های کنترل صنعتی به دلیل عدم وجود

راهکارها، استانداردها، تجهیزات امنیتی و... ارائه راه حلهای امنیتی بسیار دشوار

می باشد؛ از طرفی در امنیت سامانه های کنترل صنعتی، اگر افراد دارای تخصص مورد

نیاز نباشند و یا کوچکترین ضعفی در عملکرد افراد ارزیاب وجود داشته باشد ممکن است آسیب های

بسیار جدی و جبران ناپذیری به سامانه وارد شود.

معمولا در هنگام بحران تاخیرهای

بوجود آمده در سامانه های حوزه IT میتواند

تا حدودی قابل چشم پوشی باشد ولی در سامانه های کنترل صنعتی به دلیل ارتباط مستقیم

فرآیند با داراییها و عوامل انسانی، هرگونه تاخیر می تواند خطرناک باشد؛ از اینرو

در اینگونه سامانه ها سعی بر این است که مدت زمان پاسخگویی در شرایط بحرانی به

حداقل میزان خود برسد.

یکی از موارد بسیار مهمی که در

امنیت سایبری باید مد نظر قرار بگیرد این است که دسترسی به بخش های مختلف سامانه

برای افراد مختلف، کنترل شده باشد. این کنترل سطح دسترسی افراد به بخش های مختلف،

برای سامانه های حوزه IT و صنعتی متفاوت می باشد. نکته ای

که باید در این بخش به آن توجه داشت این است که اعمال کنترل ها به صورتی باشد که روند

عادی عملکرد سامانه و فرآیند را به هم نزند.

در سامانه های حوزه IT معمولا از سیستم عامل های معروف ارائه شده توسط شرکتهای بزرگ از

جمله مایکروسافت استفاده میشود ولی در بسیاری از پروژه های مربوط به سامانه های

کنترل صنعتی از انواع سیستم عامل ها و حتی در برخی از موارد از سیستم عامل های

اختصاصی نیز استفاده شده است؛ قابل ذکر است که اخیرا برای راه اندازی سامانه های

کنترل صنعتی مختلف سعی شده که از سیستم عامل های معمول مانند ویندوز و لینوکس

استفاده شود.

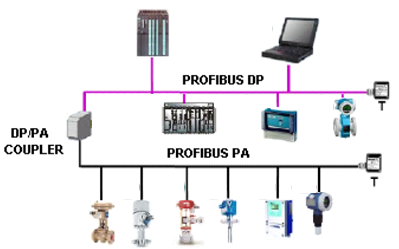

یکی از تفاوتهای بسیار آشکار سامانه های

کنترل صنعتی و IT از دیدگاه ارتباطات، تفاوت در

پروتکلها و بسترهای ارتباطی آنها می باشد. در سامانه های حوزه IT معمولا از بستر ارتباطی اترنت استفاده میشود که بسیار فراگیر و

معمول می باشد ولی در سامانه های کنترل صنعتی علاوه بر اترنت، از پروتکل های مخصوص

صنعت از جمله پروفیباس و مدباس استفاده می شود.

نویسنده :

محمد تاجدینی (مشاور،طراح، مدرس و مجری امنیت سیستم های کنترل صنعتی)

09123706133

Tajedini.m@gmail.com